Índice de contenidos

Vulnerabilidad crítica en plugin de WordPress Backup Migration

Un equipo de investigadores de seguridad, conocido como Nex Team, ha descubierto una vulnerabilidad de gravedad crítica en el popular complemento de WordPress llamado Backup Migration, utilizado por más de 90,000 sitios web. Este complemento, diseñado para automatizar las copias de seguridad del sitio en almacenamiento local o Google Drive, podría permitir a los atacantes obtener ejecución remota de código, comprometiendo así completamente los sitios web vulnerables.

La vulnerabilidad, identificada como CVE-2023-6553 y clasificada con una puntuación de gravedad de 9.8/10, afecta a todas las versiones del complemento hasta Backup Migration 1.3.6. Los actores malintencionados pueden explotar esta falla sin interacción del usuario, lo que la convierte en un riesgo significativo para la seguridad.

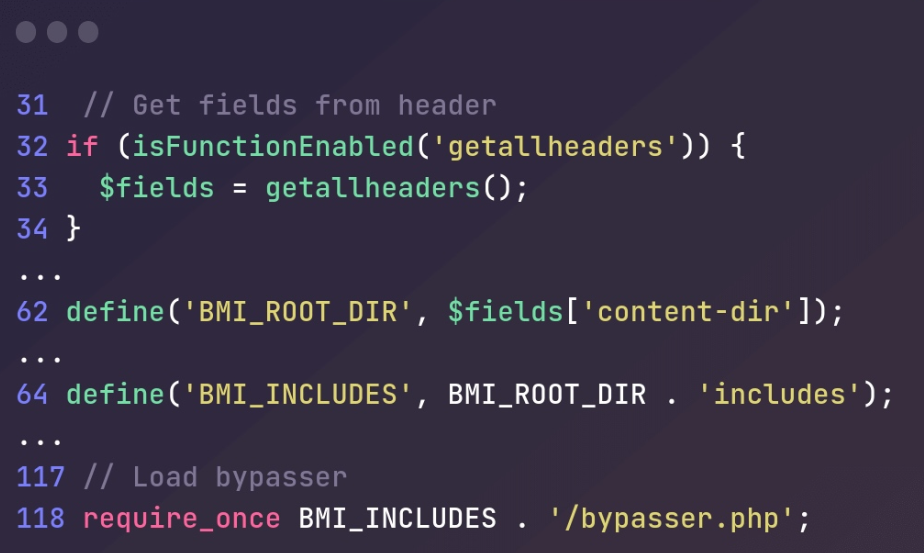

El error de seguridad permite a atacantes no autenticados apoderarse de sitios web específicos mediante la ejecución remota de código, lograda a través de la inyección de código PHP en el archivo /includes/backup-heart.php.

Según Wordfence, la firma de seguridad de WordPress, esto es posible porque un atacante puede controlar los valores pasados a una inclusión, permitiéndoles ejecutar código en el servidor subyacente.

Wordfence notificó a BackupBliss, el equipo de desarrollo detrás de Backup Migration, sobre la vulnerabilidad el 6 de diciembre. Los desarrolladores respondieron rápidamente y lanzaron un parche en cuestión de horas, en forma de la versión Backup Migration 1.3.8.

A pesar del parche disponible, las estadísticas de descarga de WordPress.org revelan que casi 50,000 sitios web que utilizan versiones vulnerables del complemento aún no han aplicado la actualización. Se insta a los administradores de WordPress a proteger sus sitios web contra posibles ataques CVE-2023-6553, dada la gravedad de la vulnerabilidad.

Además

Los administradores deben mantenerse alerta ante una campaña de phishing que utiliza falsos avisos de seguridad de WordPress para engañar a los usuarios y hacer que instalen complementos maliciosos, aprovechando la reciente vulnerabilidad ficticia rastreada como CVE-2023-45124.

Esta revelación se suma a la atención sobre la seguridad de WordPress, ya que la semana pasada se solucionó otra vulnerabilidad relacionada con la Programación Orientada a Propiedades (POP), que podría permitir a los atacantes obtener la ejecución arbitraria de código PHP bajo condiciones específicas.

Si quieres estar al día Síguenos en LinkedIn ✅ Linkedin Hoswedaje

Y Suscríbete a YouTube para estar al día de nuestros video-tutoriales 📹Youtube Hoswedaje