Buenas Wecindario, hoy vamos a ver que es el Fail2ban y cómo funciona. Sígueme

Fail2ban es una aplicación que prohíbe ciertos accesos al servidor y lo que hace es bloquear, y banear las IP que hacen varios intentos fallidos de incorrecto al servidor (SSH o WordPress o al correo, etc etc ). Y se crea una regla (Llamada jail ) para cada acceso, una Regla para el correo , una para el acceso SSH, una para el Mysql, etc etc

Es importante contar con Fail2ban en tu servidor, o en su defecto en una aplicación que haga lo mismo, así evitamos los accesos de bots, que simplemente se dedican a intentar loguearse por SSH en los servidores, y prueban diferentes usuarios y contraseñas hasta conseguir el acceso.

Fail2ban monitoriza los registros de acceso, en busca de fallos de acceso , en este caso SSH, bloqueando la IP y asi desde esa ya No se puede intentar loguear

Índice de contenidos

Instalando Fail2ban en Ubuntu

Para instalar la aplicación necesitamos saber el comando según la versión de Linux En este caso usaremos

apt install fail2ban

Acuérdate previamente hacer un «apt update» para obtener la lista de repositorios actualizada.

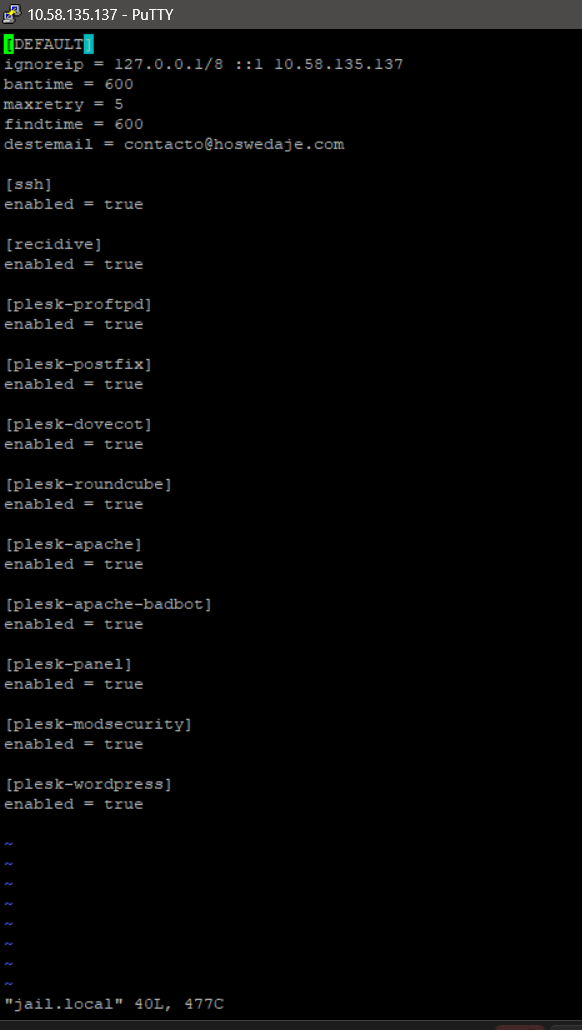

Configurar Fail2ban

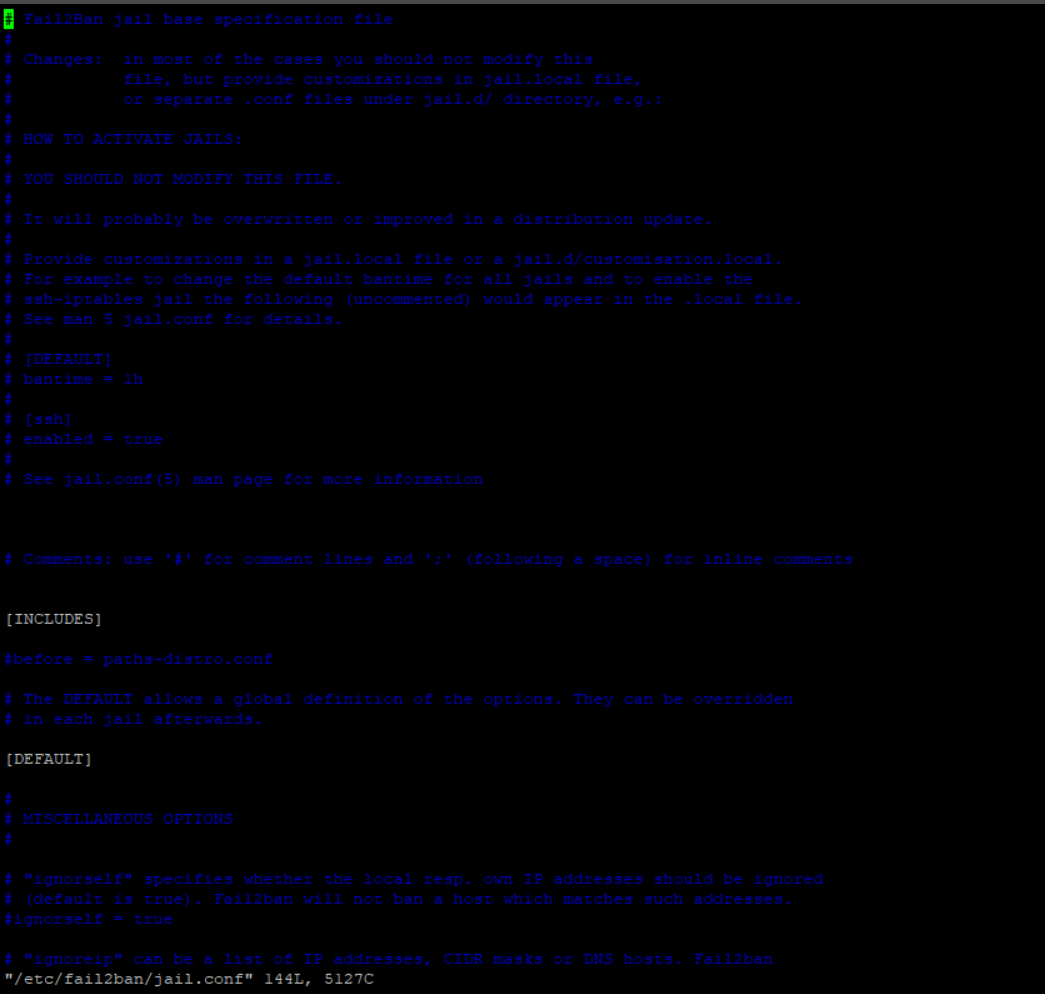

El archivo de configuración se encuentra en «/etc/fail2ban/». Y el archivo se llama «jail.conf» donde estan definidas las configuraciones del sistema. Entonces lo abrimos con el vi o el nano: nano jail.conf

Aquí veremos muchas opciones interesantes y el usuario avanzado podrá aprovechar más las características del programa, pero lo más básico es configurar los intentos de login fallidos por SSH al tu servidor.

En «[DEFAULT]» veremos la configuración global y allí veremos diversas variables que definiremos como las siguientes:

- bantime: Tiempo que la IP será baneada, (en segundos.) dedspues será liberar y podrá probar de nuevo los acceso

- maxretry:Número máximo de intentos de login que podrán hacerse antes de qus e bloquee la IP en el fail2ban

- ignoreip: Lista de IPs, separadas por espacios que serían ignoradas por fail2ban.en caso de loguin incorrectos

Configuración personalizada para cada servicio

Cada una de las reglas se pone en un Jail "jaula". Y cómo ya hemos dicho se debe hacer un Jail por cada servicio a "proteger". Y , si queremos hacer cambios en la configuración predeterminada, editaremos el archivo «jail.local».

Y podremos crear una configuración para el SSH tal que quede algo así:

[sshd] maxretry = 5 bantime=10800

Recuerda: «sshd» es el demonio del SSH, que deja que otros usuarios se conecten con nuestro servidor.

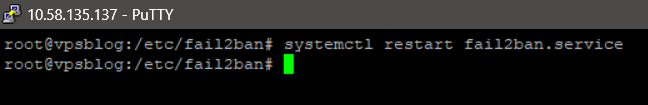

Y luego reiniciamos el servicio: systemctl restart fail2ban.service

Comprobando el estado de Fail2ban

Para ello , ejecutamos : fail2ban-client status

Y veremos todos los jails que tenemos, si queremos saber el estado de un jail en concreto por ejemplo el del acceso ssh , ejecutaremos: fail2ban-client status sshd

Y veremos algo así

Status for the jail: sshd |- Filter | |- Currently failed: 0 | |- Total failed: 10244 | `- File list: /var/log/auth.log `- Actions |- Currently banned: 0 |- Total banned: 248 `- Banned IP list

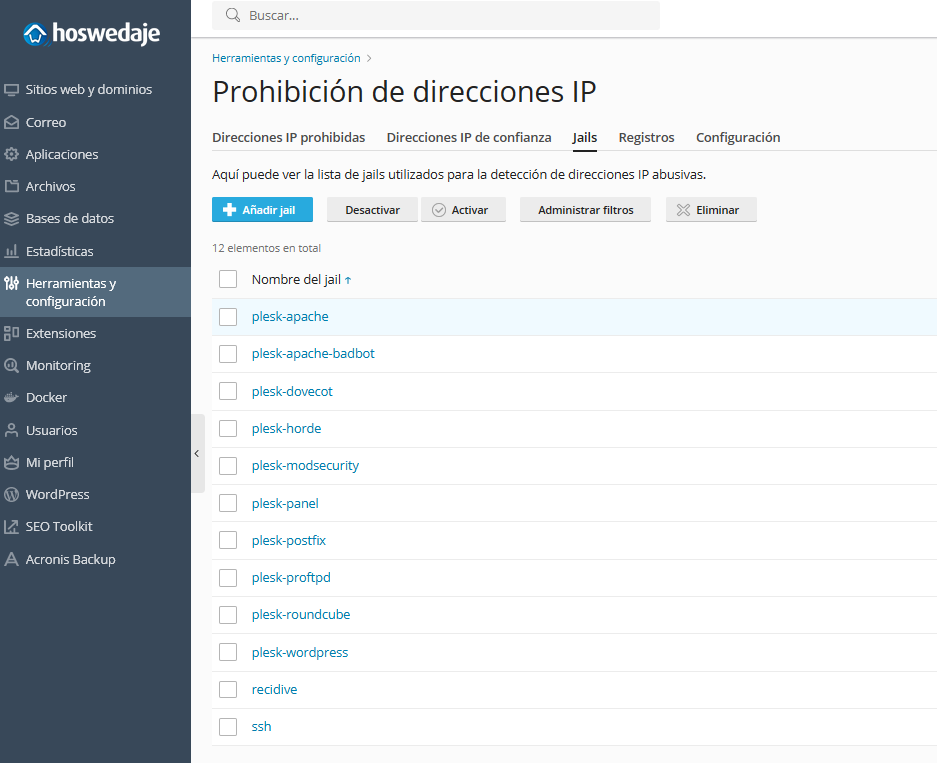

Y esto es todo, y has aprendido a instalar el fail2ban y a configurarlo desde el SSH de tu servidor, Si usas Plesk, esto lo puedes hacer tambien desde la interfaz accediendo como Admin a tu Plesk

¿Ya conocías el Fail2ban? ¿qué opinas? Escríbeme tu opinión, soy todo oídos

¡Hasta la próxima wecindario!

Accede a más contenido

En Hoswedaje te ofrecemos más información acerca de Los 5 errores de principiantes más comunes en WordPress y Cómo ganar velocidad en WordPress . Te dejamos estos artículos y si necesitas ayuda contacta con nosotros.